Accueil >> Gestion des risques >> Types de risques >>

Risques cyber et informatiques : enjeux et conformité

💡 Ce qu’il faut retenir

La cybersécurité est devenue un enjeu central pour toutes les organisations, quelle que soit leur taille ou leur secteur d’activité.

Les risques cyber, ou risques informatiques, désignent l’ensemble des menaces susceptibles d’affecter la sécurité, la disponibilité, l’intégrité et la confidentialité des systèmes d’information.

Face à cette exposition croissante aux menaces numériques (attaques informatiques, fuites de données, compromission des systèmes), les organisations doivent adopter une approche structurée de l’identification, de l’évaluation et du suivi des risques pour renforcer leur résilience numérique.

🛡️ Comprendre les risques cyber

Les risques liés à la cybersécurité ne se limitent pas aux attaques externes. Ils recouvrent également les failles internes, les erreurs humaines, les défaillances organisationnelles ou encore les vulnérabilités liées aux tiers et prestataires. Leur impact peut être financier, juridique, opérationnel ou réputationnel.

Les principaux enjeux sont :

- La protection des données sensibles, personnelles ou stratégiques ;

- La continuité des activités en cas d’incident ;

- La conformité avec les réglementations en vigueur (DORA, NIS2, RGPD, etc.) ;

- La montée en maturité en matière de sécurité de l’information et de gouvernance.

🧩 Typologie des risques cyber

A. Gouvernance et stratégie

Une gouvernance claire de la sécurité de l’information constitue la base d’une gestion efficace des risques cyber.

Les menaces associées concernent notamment :

- L’absence de stratégie ou de politique de cybersécurité formalisée ;

- Le manque de sensibilisation et de culture sécurité au sein des équipes ;

- L’absence de pilotage, d’indicateurs et de dispositifs de suivi.

B. Gestion des accès et des identités

La maîtrise des droits d’accès est essentielle pour limiter la surface d’exposition aux attaques :

- Absence de gestion centralisée des habilitations ;

- Comptes à privilèges non surveillés ;

- Faiblesse des politiques de mot de passe ou d’authentification.

C. Protection des systèmes et des données

La sécurité technique repose sur la prévention et la résilience :

- Retard dans l’application des correctifs de sécurité ;

- Absence de chiffrement des données sensibles ;

- Mauvaise segmentation des réseaux internes ;

- Défaut de surveillance des infrastructures critiques.

D. Sécurité des tiers et des prestataires

Les fournisseurs et partenaires représentent un vecteur de risque majeur :

- Absence d’évaluation de la sécurité des prestataires critiques ;

- Clauses contractuelles inadaptées ;

- Accès tiers non maîtrisés ou non supervisés.

E. Gestion des incidents et continuité d’activité

La préparation et la réactivité face aux incidents conditionnent la capacité de reprise :

- Absence de plan de réponse aux incidents ;

- Procédures de sauvegarde incomplètes ou non testées ;

- Communication inadaptée en cas de crise cyber.

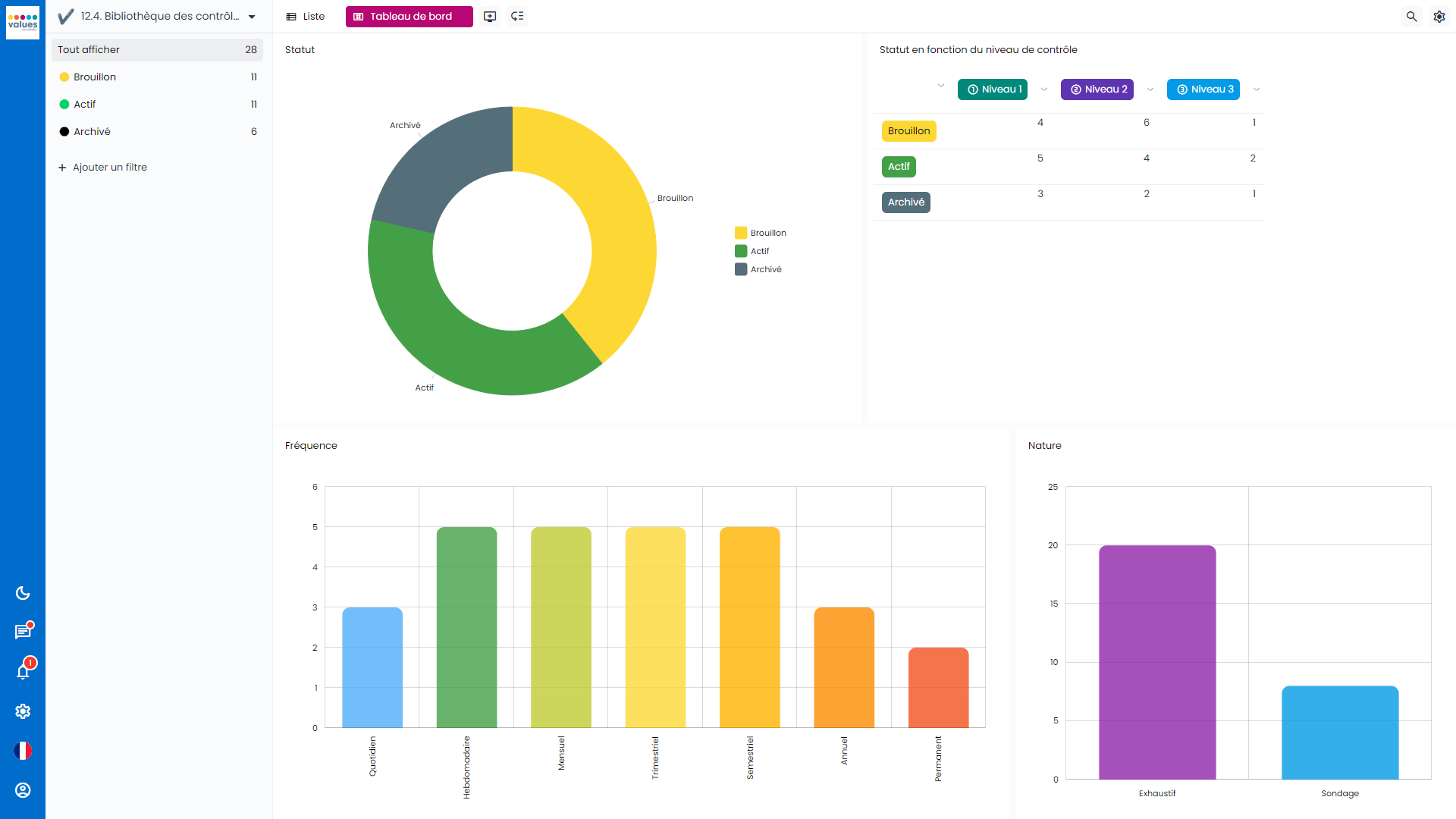

💻 Notre solution pour la gestion des risques cyber et informatiques

Notre logiciel de gestion des risques permet aux organisations de maîtriser leurs risques cyber et informatiques grâce à une approche intégrée de la cybersécurité et de la conformité.

➡️ Centraliser les données et automatiser l’évaluation des risques numériques

➡️ Produire des reportings fiables et conformes aux référentiels ISO 27001, DORA, NIS2 et RGPD

➡️Faciliter la collaboration entre services informatiques, conformité et direction générale

⚖️ Cadres réglementaires et normatifs de référence

Les risques cyber sont encadrés par plusieurs référentiels et réglementations, qui fixent les bonnes pratiques et les exigences de conformité :

- ISO 27001 / 27002 : gestion de la sécurité de l’information ;

- DORA (Digital Operational Resilience Act) : résilience opérationnelle des entités financières ;

- NIS2 : directive européenne renforçant la cybersécurité des opérateurs de services essentiels ;

- ANSSI : recommandations nationales sur la sécurité des systèmes d’information ;

- CNIL / RGPD : protection des données personnelles et obligations de sécurité.

Ces cadres fournissent une base méthodologique pour identifier, évaluer et réduire les risques numériques au sein des organisations.

🛠️ Bonnes pratiques de gestion des risques cyber et informatiques

Pour une gestion efficace des risques liés à la cybersécurité, plusieurs leviers peuvent être activés :

✅ Mettre en place une gouvernance claire de la sécurité de l’information ;

✅ Déployer des programmes de sensibilisation réguliers auprès des collaborateurs ;

✅ Établir une cartographie des risques et des plans d’action associés ;

✅ Maintenir un niveau de sécurité technique élevé (mises à jour, contrôles d’accès, sauvegardes) ;

✅ Évaluer régulièrement la maturité cyber de l’organisation et de ses prestataires.

Un logiciel dédiée à la gestion des risques cyber et informatiques

Les risques cyber sont transversaux et évolutifs. Ils concernent aussi bien les infrastructures techniques que les processus internes et la culture d’entreprise.

Leur maîtrise repose sur une approche globale combinant gouvernance, prévention, sensibilisation et conformité.

Adopter une gestion structurée des risques cyber et informatiques permet de renforcer durablement la résilience et la confiance numérique de l’organisation.

Le logiciel de gestion des risques Values Associates s’inscrit pleinement dans cette logique : il aide les organisations à centraliser leurs évaluations, suivre leurs plans d’action et accélérer la mise en conformité face aux exigences de cybersécurité.

❓ FAQ – Gestion des risques cyber et informatiques

Quels sont les principaux risques cyber et informatiques ?

Les risques cyber et informatiques regroupent l’ensemble des menaces susceptibles d’affecter les systèmes d’information : cyberattaques, fuites de données, erreurs humaines, défaillances techniques ou encore vulnérabilités liées aux prestataires externes.

Quelle est la différence entre risques cyber et risques informatiques ?

Les risques informatiques concernent principalement les aspects techniques liés aux systèmes et aux données.

Les risques cyber englobent en plus les dimensions organisationnelles, réglementaires et humaines de la sécurité numérique.

Quelles sont les obligations réglementaires en matière de cybersécurité ?

Les organisations doivent se conformer à plusieurs cadres : ISO 27001 / 27002, DORA, NIS2, RGPD et les recommandations de l’ANSSI.

Ces référentiels fixent les exigences de sécurité, de gouvernance et de continuité d’activité.

Comment réduire les risques cyber au sein de son organisation ?

Une démarche efficace repose sur une gouvernance claire, des programmes de sensibilisation, un suivi technique rigoureux (mises à jour, sauvegardes, contrôles d’accès) et une évaluation régulière de la maturité cyber.

Quel rôle joue le logiciel Values Associates dans la gestion des risques cyber ?

Le logiciel Values Associates permet de centraliser les données, automatiser l’évaluation des risques et produire des reportings conformes aux référentiels réglementaires.

Il facilite la collaboration entre les services informatiques, conformité et direction générale pour une sécurité numérique durable.